PayPal — одна из огромнейших и самых фаворитных платежных систем мира, которая с 2002 года принадлежит компании eBay, владеющая одноименным аукционом. Сейчас конкретно через PayPal проводится большая часть расчетов меж покупателями и торговцами на eBay, Amazon на остальных забугорных аукционах и магазинах. По приблизительным подсчетам в мире открыто больше чем 200 млн счетов PayPal. Платежная система находится на 190 рынках и работает с 23 глобальными валютами.

Но, невзирая на такую популярность в мире, платежная система PayPal не так всераспространенная в Украине. Предпосылкой этого является внедрение для украинцев, как для обитателей страны третьего мира, неких ограничений на работу в системе. А именно, украинцы могут брать продукты и рассчитываться в веб магазинах, но не могут принимать входящие переводы на собственный счет. Другими словами, реализовать собственный продукт и получить оплату через систему PayPal вы не можете.

Некое время назад в сети распространилась новость, что с 24 сентября 2011 года обладатели украинских счетов в PayPal сумеют принимать входящие платежи. И потом руководители PayPal опровергли данный факт и извинились за допущенную ошибку. Потому, чтоб избежать недоразумений, желаю снова выделить, что ограничения для украинцев никто не отменял, потому полноценно работать с PayPal в Украине вам не получится.

Как зарегистрировать PayPal акк в Украине

Невзирая на все ограничения, перед обладателями украинских счетов PayPal открываются широкие способности для совершения покупок за рубежом и на международном аукционе eBay, в частности. До этого времени я заказывал продукты из заграницы через знакомых, которые имели открытый счет в PayPal. И позже решил, что еще удобнее будет иметь собственный счет и осуществлять покупки без сторонней помощи.

1) Открытие нового счета PayPal

Перейдите на страничку регистрации, выберите из перечня страну проживания и язык интерфейса PayPal, с которой вам будет удобнее пользоваться и нажмите клавишу «Открыть счет».

В последующем окне нужно ввести личную информацию, а именно:

Адресок электронной почты(e-mail). В дальнейшем будет употребляться для входа в PayPal аккаунт. Так как через PayPal аккаунт можно получить доступ к вашему банковскому счету, то с целью увеличения сохранности используйте лишь надежные и проверенные почтовые серверы. Вся служебная информация о ваш счет будет поступать по указанному адресу.

Пароль. PayPal советует, чтоб длина пароля была не меньше 8 знаков. Не используйте для пароля свое имя либо адресок электронной почты. Используйте композиции малых и больших букв, цифр и знаков. Выберите пароль, который будет тяжело угадать даже вашему близкому другу.

Личная информация. Фамилия, имя, отчество, дата рождения. Указывайте достоверную информацию, чтоб в дальнейшем не появлялось конфликтов с вашим банковским счетом, либо инфы с аукциона eBay.

Адрес. Укажите ваш реальный адрес проживания. Почти все торговцы отрешаются высылать продукт на адрес, который различается от того, что указан в PayPal счета.

Номер телефона, который будет употребляться в случае появления заморочек с вашим счетом или покупками.

Информацию о вашей кредитной карточке. Ежели у вас еще нет карты, то сможете убрать отметку с соответственного поля. Эту информацию можно будет ввести позднее.

Все поля являются неотклонимыми для наполнения. Перечитайте регламент для пользователей и политику конфиденциальности и, ежели вы со всем согласны, то нажмите клавишу «Согласен и открываю счет».

3) Доказательство электронной почты.

После завершения регистрации на указанный вами адресок электронной почты придет письмо с информацией о активации учетной записи. Выполните аннотации, описанные в письме. Ежели ссылка на активацию аккаунта PayPal в письме не работает, скопируйте код активации с листа и, пользуясь подсказками системы, выполните активацию вручную через собственный PayPal аккаунт.

4) Добавление кредитной карты

В правом меню нажмите на ссылку «Подключить и подтвердить дебетовую либо кредитную карточку».

В открывшемся окне укажите ваше имя, тип и номер карты, срок действия карты и три числа номера проверки, который указан на обратной стороне вашей карты.

5) Подтверждение кредитной карты

В правом меню выберите пункт «Подтвердить дебетовую либо кредитную карту». На последующей страничке нажмите на «Отправить повторно код PayPal». С вашего карточного счета будет снято 1.95$, которые будут возвращены в течение 24 часов с момента доказательства вашей карты. Имейте в виду, что Вы сможете сделать всего три пробы доказательства карты, потому удостоверьтесь, что Ваша карта не заблокирована банком и на ней достаточно средств для верификации.

После чего PayPal снимет средства с Вашего счета, тем самым проверив работоспособность Вашей карты и скажет Вам код, который необходимо ввести для завершения верификации. Чтоб выяснить код верификации необходимо просмотреть выписки с вашего счета. Сделать это можно несколькими методами:

Через СМС сообщение, если до вашего карточного счета подключен СМС-банкинг.

В перечне транзакций на страничке вашего интернет-банкинга(напр. Приват24 для Приватбанка).

В картонной выписке по счету, которую можно взять в отделении вашего банка.

Вот как смотрится выписка по операциям в Приват24:

![]()

Код имеет вид: PP*2638CODE, где 2638 есть код, который нас интересует. Приобретенный код необходимо ввести в соответственном окне доказательства карточки в системе PayPal:

Ежели доказательство прошло удачно, то ваш статус в системе PayPal поменяется на «Проверенный».

Сейчас вы сможете рассчитываться в любом веб магазине, который работает с PayPal. Приятных вам покупок.

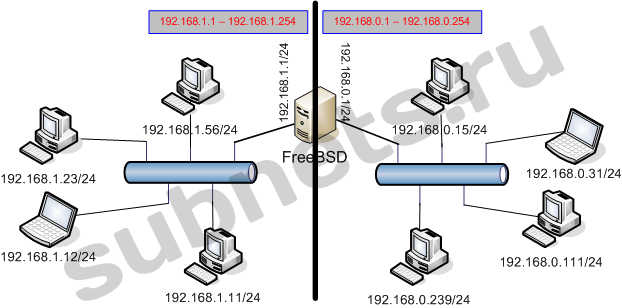

Схема

Схема Два провайдера и сервер FreeBSD с одной сет.картой

Два провайдера и сервер FreeBSD с одной сет.картой Схема сети

Схема сети RSS & RSS to Email

RSS & RSS to Email